Банда кибермошенников годами сливает данные компании нанимателя и зачищает интернет

Кооператив аферистов с российско-белорусско-украинскими корнями, используя IT-«рабов», более 10 лет обманывает компании по всей Европе, похищая данные и срывая реализацию дорогостоящих проектов.

В числе жертв: ВТБ банк, Fidelity, VirginMedia, KLM, Kuoni, ford, Symantec, Fujitsu, DeutschePost, Three, TescoMobile, LibertyGlobal, десятки других известных брендов, а также немало стартапов. Многие пока не подозревают о том, что стали жертвами опытных аферистов.

Хакерская атака или внутренняя диверсия? Что стоит за скандальной утечкой секретных данных из компании SoftServe.

Не так давно IT и digital-сферу потряс нешуточный скандал – одна из крупнейших IT-компаний Украины SoftServe якобы подверглась хакерской атаке. В результате диверсии произошла самая большая утечка данных в истории украинского IT.

Среди похищенного – конфиденциальные данные о заказах крупных клиентов, включая стоимость контрактов и закрытые технические данные по клиентским проектам, исходные коды клиентских продуктов. Кроме того, речь шла о персональных данных сотрудников SoftServe, подрядчиков и сотрудников некоторых крупных клиентов – в сети оказались выложены копии 200-т паспортов. Детальнее об инциденте можно прочесть здесь.

Однако ряд любопытных нюансов в этой истории позволяет задаться вопросом, а была ли атака на самом деле? И если была, то осуществлялась ли она извне? И, наконец, располагало ли руководство SoftServe точной информацией о том, кому на самом деле они добровольно предоставили доступ к служебной информации и персональным данным?

Ответить на все эти вопросы мы попробуем в рамках проведенного редакцией расследования. И обратимся для начала к уже озвученным версиям «по горячим следам».

Так, в комментарии изданию AIN.UA консультант по кибербезопасности Егор Папышев высказал мнение о возможных причинах данного инцидента. Первая версия – реализация заказа конкурирующей компании, при котором колоссальный удар по репутации топит SoftServe. Вторая версия – это были действия мотивированной группы киберкриминала, преследовавшего меркантильные цели путем шантажа.

Эксперт уверен, что какова ни была бы цель атаки, без инсайдера внутри компании здесь не обошлось, ведь только последний мог бы обеспечить хакерам удачный вектор для реализации кибератаки в столь защищенной структуре.

Но откуда же взялся такой инсайдер, как он смог получить доступ к секретным внутренним данным крупной IT-корпорации? По всей видимости SoftServe сам «пустил лису к себе в курятник».

Как стало известно «Антикор» в ходе проведенного расследования, в пострадавшей компании работали члены недавно разоблаченной «волчьей стаи» интернет-афериста Сергея Шиндера. Но давайте обо всем по порядку.

Список Шиндера

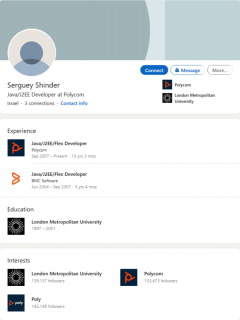

Доподлинно неизвестно, когда именно программист, уроженец РФ Сергей Асаэль Леонидович Шиндер (Serguey Asael Shinder, Serguey Shinder) придумал идею виртуального Агентства для оказания услуг по разработке программного обеспечения.

Видимо идея зрела и оттачивалась несколько лет, когда Сергею приходилось самому тянуть лямку, работая в различных компаниях. Можно предположить, что наряду с жаждой наживы причиной тому стала некая комбинация любви к детективам и необходимости делегировать работу другим специалистам, ввиду недостатка собственных знаний в области программирования.

По мере обретения опыта и навыков, его взору открывались лазейки и слабые места в корпоративных системах, процессах организации труда и найма сотрудников на работу. Тому же, вероятно, способствовали и новости об успехах других коллег по цеху.

И вот, в один прекрасный момент в его голове сложился дерзкий план, который Сергей начал претворять в жизнь.

Вообразив себя неуловимым гением, он создал и возглавил такой себе международный кооператив программистов, который будет специализироваться на суб-аутсорсинге без ведома нанимающих компаний. А что, очень удобно – IT сектор растет, как на дрожжах, ежедневно открываются тысячи стартапов, потребность в кадрах просто невероятная! Кадровый голод не утоляет даже тот факт, что ежегодно из ВУЗОВ и школ выпускается огромное количество молодых, талантливых айтишников, мечтающих пробиться к вершинам успеха. Но многие из них просто не знают, как себя выгоднее продать. И вот тут на арену выходит наш герой и его верные соратники – опытные, небрежно сорящие деньгами, акулы программирования. Для неокрепшего ума юного выпускника, которому из-за отсутствия опыта не доверяют серьезных проектов и не платят хороших денег – само воплощение успеха в профессии и одновременно ключ к этому самому успеху. Стоило только забросить удочки с правильной приманкой, как потоки айтишных вакансий со всей РФ, Украины, Европы и Америки устремились к господину Шиндеру рекой.

Динамика спроса на программистов была так высока, что наниматели часто напрочь игнорировали минимально разумные меры безопасности. Например, предоставляли доступ к внутренним корпоративным системам, серверам и репозиториям с исходным кодом ПО нанимателя без сколько-нибудь серьезной проверки истории прошлого нанимаемого программиста. Дальше больше – наниматели практически никогда не контролировали, кто именно работает на проекте.

В известной комедии Гольдони «Слуга двух господ» ловкий проходимец Труффальдино из Бергамо сумел прислуживать одновременно двум хозяевам в то время, как те и не подозревали о его проделках. По такому же пути решил пойти и Сергей Шиндер. Апгрейд состоял лишь в том, что работу он решил тихонько делегировать так называемым «программистам-рабам», готовым работать за крохи. А как можно делегировать свою работу втайне от работодателя? Правильно – тайно (и понятно, что незаконно) передав пресловутым IT-«рабам» доступ к исходному коду ПО корпорации, внутренним системам с документацией, секретными ключами, паролями доступа к серверам и базам данных (привет, SoftServe!).

Масштаб размаха оказался настолько велик, что созданная нашим героем банда мошенников-айтишников с российско-белорусско-украинскими корнями, используя IT-«рабов», смогла более 10 лет успешно обманывать компании по всей Европе и Северной Америке. Как выяснила редакция, в числе жертв такие гиганты как ВТБ Банк, Fidelity, Virgin Media, KLM, Kuoni, Ford, Symantec, Fujitsu, DeutschePost, Three, Tesco Mobile, Liberty Global, десятки других известных брендов.

Но если бы это был просто ловкий обман и незаконное завладение коммерческими и техническими данными. В большинстве случаев, даже при наличии IT-«рабов», работа не выполнялась в срок, не выдерживалось качество, что приводило к срыву реализации дорогостоящих проектов и громадным убыткам компаний. Ведь, как оказалось, схема Шиндера была заточена не на выполнение задач бизнеса нанимателя, а на создание видимости работы и выкачивание как можно большего количества денег в течение как можно большего времени. Любыми средствами.

Но если в погоне за прибылью ты готов утопить чужую компанию, если ты считаешь всех лохами, а себя – непревзойденным и неуловимым комбинатором, однажды такая безнаказанность может дорого обойтись. И тогда выстроенная система рушится с ужасным треском.

Крах инженера-мошенника

Так и случилось с нашим горе-мошенником. В какой-то момент, почти одновременно, переполнилась чаша терпения сразу нескольких авторитетных кадровых агентств, а также работодателей, которые понесли серьезные репутационные и материальные потери. Спусковым крючком послужили проколы Сергея с несколькими IT-компаниями в течение последних лет. Жертвы заметили, что на уровне доступа к их системам творится какая-то откровенная чертовщина. К примеру, заявленный условный суперспециалист из Киевской области, Одессы или Харькова работает почему-то из Германии или Великобритании в понедельник, а из Москвы или далёкой Сибири всю остальную неделю. Коронавирус лишь обострил подозрения, ведь это продолжало происходить при закрытых напрочь границах. На резонные вопросы – почему так происходит, махинатор выдавал разные несусветные версии, которые не подтвердились при более тщательной проверке, более того вся его схема раскрылась во всей красе!

На корпоративном уровне уладить или замять скандал не удалось, и все делишки «айтишного Мориарти» начали понемногу всплывать наружу, а клубок стал разматываться все больше и больше. Количество обманутых компаний неуклонно росло такими темпами, что в сообществе HR, технических и генеральных директоров IT-компаний начался активный обмен информацией с пополнением чёрных списков именами других участников кооператива. Думаете Сергей Леонидович остановился? Как бы не так. Похоже он выбрал путь агрессивной защиты и не собирается отказываться от хлебной схемы одурачивания корпораций.

Поймай меня, если сможешь… или Схема Шиндера в разрезе

Также мы более детально расскажем о принципах и методах работы, о его коварной системе, которая годами оставалась незаметной и проникала в самые потайные уголки ведущих корпораций. Возможно, это расследование прольет больше света на то, что же именно произошло в SoftServe и других пострадавших компаниях и почему. А остальных убережет от опасных связей.

В первой части нашего материала мы предположили, что за масштабной утечкой данных в SoftServe, вероятно, стоит группа IT-афериста Сергея Шиндера. Тем более, случившееся там очень похоже на привычный для него способ расставания с работодателем, не захотевшим играть по правилам кооператива. Так какие же они, правила Шиндера, годами собирающего дань с ведущих корпораций, и как ему удалось одурачить десятки Топ-менеджеров и HR по всей Европе, СНГ и даже Северной Америки?

Путь афериста

Возможно, товарищ Шиндер и смог бы стать гениальным посредником, который заполняет позиции по вакансиям от десятков работодателей, находит способных исполнителей, обеспечивает качественное выполнение требуемых работ в срок и получает свою маржу, которую делит с помощниками. Возможно, в таком случае все были бы довольны и кооператив смог бы процветать вечно. Возможно…. Однако, к несчастью, талант нередко расходится с добродетелью, а если в деле присутствует алчность, жажда наживы любой ценой и безнаказанность, то это неминуемо ведет к трагедии.

Так и случилось в нашей истории. Сопоставив всю собранную в рамках проведенных редакцией интервью с пострадавшими компаниями и НR-специалистами информацию, нам удалось воссоздать схему, по которой прослеживаются детали работы кооператива. Очень похоже, что сводилось все к следующему: взять максимально возможное количество проектов, в разы превосходящее практические возможности кооператива и его IT-«рабов», и тянуть из нанимателя условную зарплату как можно дольше. До тех пор, пока не выгонят за плохой результат или его отсутствие.

Обычно схема работала так. При заявленных и оплачиваемых нанимателем за полный рабочий день, например 3-4 «элитных» разработчиках Senior уровня во главе с предводителем, на проекте неполный рабочий день трудится 1-2 IT-«раба» Junior-Middle уровня. Каждый IT-«раб» при этом одновременно задействован на нескольких проектах. Все эта вакханалия продолжается до тех пор, пока разъяренный/растерянный/разбитый наниматель просто не увольняет членов кооператива. К этому моменту касса за невыполненную работу снята и коллектив движется дальше к новым свершениям. По данным редакции именно эта версия сейчас отрабатывается иностранными следственными органами как приоритетная.

По мере распутывания клубка, взору пострадавших от действий Сергея Шиндера, и общественности, предстала почти идеально выстроенная паутина, где каждому была отведена своя роль, где все процессы координировались из единого центра, а нити опутывали все закоулки сети.

Были там и своя «элита» – приближенные к боссу так называемые «охотники», которые по заданию босса нанимались по открытым вакансиям, а также управляли работой так называемых IT-«рабов». Среди охотников – владеющие иностранными языками опытные программисты, которые вполне могли бы честно трудиться и жить припеваючи, но, к своему несчастью, выбрали путь обмана. Ну, и многочисленные IT-«рабы» – преимущественно молодые программисты, которые, в основном за посулы и обещания роста и материального благополучия, трудились на благо системы пока хватало сил и терпения. На смену одним «рабам» приходили другие. И вся эта армия могла меняться неоднократно, в то время, когда по условиям контракта на проекте якобы трудился один лишь Сергей Шиндер или кто-то из его элитарного круга. Не менялись лишь учётные записи для доступа к корпоративным системам и исходному коду ПО заказчика. Проходной двор, одним словом.

Лисы в курятнике – жди беды

Это вам не банальное похищение баз данных сотрудников, не хулиганский взлом государственного сайта или твиттер-аккаунта знаменитости, и даже не скучная кража биткойнов. В руках наших мошенников оказывался доступ во все жизненно важные корпоративные системы, исходные коды, документацию, базы данных, секретные аккаунты, пароли и ключи от серверов принявших их компаний. Весь этот массив данных аферисты без ведома заказчика, переносили на свои виртуальные машины на разных хостингах, где и создавалась видимость работы. Это же было страховкой против особо ретивых заказчиков. До поры до времени это также позволяло шайке скрывать свои истинные локации.

Заметим, что сам биг-босс вовсе не почивал на лаврах, подсчитывая барыши, а принимал самое активное и деятельное участие в полевой работе. В частности, как стало известно в результате расследования, Сергей Шиндер, вплоть до самого краха системы, любил самолично наниматься одновременно в несколько компаний, ловко манипулируя резюме, учетными записями в социальных сетях и порталах по поиску работы и прочими данными о себе. Причем, физическое расположение компаний в разных странах никогда не было для него помехой. Имея израильский и ряд других безвизовых паспортов, в доковидные времена он практически свободно перемещался по миру.

Методы и приемы обработки жертв

По свидетельствам представителей HR и менеджеров фирм, где засветился Шиндер, он был настоящим виртуозом психологического давления и манипуляций. Каким-то немыслимым образом, используя весь арсенал приемов и хитрых уловок, он умудрялся выбивать себе такие условия труда, которые позволяли ему максимально долго показывать видимость работы, не давая требуемого результата. Хотя время от времени он прибегал и к вполне банальным приемам – откатам нужным менеджерам.

В процессе обеспечения своих афер он не гнушался ничем. Например, излюбленным его приемом для объяснения временной затяжки, или для перехода на удаленную работу там, где изначально требовалась работа в офисе, было известие о страшной болезни близкого родственника и необходимости неотлучно пребывать рядом с ним. Таким «болеющим» родственником Великого комбинатора часто выступала его жена Виктория Георгиевна Шиндер (Victoria Shinder, она же Виктория Сулакова, Victoria Sulakova) – верная соратница, роль которой в пирамиде была неоценима.

Естественно, большинство работодателей шли на поводу у махинатора и позволяли водить себя за нос очень долго. Таким образом, ловкий делец мог несколько месяцев «работать» одновременно в десятке компаний, получая везде немалую зарплату. В случае каких-то подозрений или обвинений в мошенничестве, Шиндер мог сыграть как обиженную «жертву произвола», с которой несправедливо обошлись бессердечные капиталисты, так и превратиться в опасного скандалиста, который угрожал фирме судебными разбирательствами за якобы невыполнение условий контракта. Также, нередко применялись угрозы публикации исходного кода ПО в открытом доступе. И плевать на договор о неразглашении. Стоит ли говорить, что в большинстве случаев в обманутых им компаниях были рады замять вопрос, лишь бы не вызвать лишний скандал и не понести репутационные потери перед клиентами и партнерами. Да кто рискнет воевать с «опытным» айтишником, который «видел все ваше белье», знает все пароли, доступы и имеет копии баз данных и исходных кодов? От такого предпочтут избавиться тихо, без конфронтации, даже сами будут готовы заплатить «неустойку». Вероятно, оказавшись в подобной ситуации, SoftServe попытались призвать мошенника к ответу, за что и поплатились.

Излюбленная схема работы – это внедрение своих людей в большой проект с сокрытием какой-либо связи между всеми членами подпольного сообщества. Такая ситуация позволяла водить нанимателя за нос сколько угодно. Ведь при затягивании работы одним программистом остальные кооператоры всегда заверяли, что все идет отлично, но есть очень большие трудности, с которыми приходится героически бороться. А в такой ситуации лучше не мешать, дабы не завалить весь проект.

Естественно, чтобы быть успешными в своих аферах, действия шайки хотя бы на первых порах должны были быть подкреплены реальными выполнениями рабочих заданий. И задачи выполнялись, но ровно до тех пор, пока на них хватало квалификации нанятых Шиндером IT-«рабов», или пока Шиндер не переставал этим самым программистам платить.

Остается лишь заметить, что из-за такого наплевательского отношения к своим «подрядчикам» – рядовым программистам, десятки талантливых фрилансеров-разработчиков получили крайне негативный опыт, что привело к росту недоверия и взаимных подозрений на рынке труда.

Кроме того, источники редакции в правоохранительных органах подтвердили, что в отношении членов подпольной организации Шиндера и их биг-босса уже поступил ряд международных запросов о правовой помощи от иностранных следственных органов.

Команда молодости нашей

Теперь пришел черед назвать всех участников кооператива Сергея Шиндера. А также явки, пароли и прочую информацию, взятую из открытых источников.

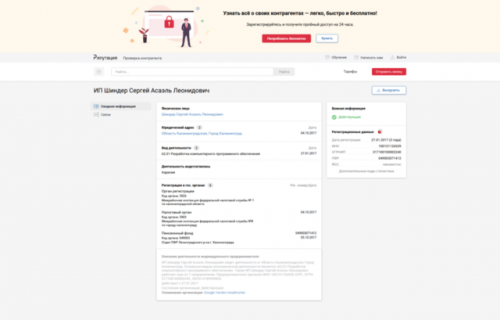

Глава кооператива: Шиндер Сергей Асаэль Леонидович, дата рождения: 22.04.1975, гражданства: Украина, РФ, Ирландия, Израиль, Болгария

Локация: затруднительно определить из-за несоответствий легенды, озвученной пострадавшим компаниям. То в Киеве, то за его пределами, то вовсе в иной стране. Судя по информации от пострадавших компаний, он находится в постоянном движении (убегает, пока удаётся или в поиске новых жертв? даже во время пандемии?).

Отличительные черты: очень самоуверенный в себе, профессионально набивает себе цену. В общении часто «подвисает» в процессе разговора. Это длится от нескольких секунд до минуты, что-то типа дефекта общения, заикания. Зачастую, проходит собеседования с помощью поиска ответов в Google, используя своё «подвисание». Очень агрессивен по отношению к коллегам и начальству. Если его кто-то задевает комментарием о качестве результатов его работы или отсутствии результатов в целом, то он сразу же начинает жаловаться начальству, либо исподтишка иными методами изживать обидчика, в том числе подтягивая «помощников», чтобы, как минимум, очернить или вовсе избавиться от неугодного. Избегает видеосвязи любыми оправданиями.

Контакты:

Email: serguey.shinder@gmail.com

Skype: sshinder

telegram: @sshinder

viber, WhatsApp, Telegram:

+380682830314

+380678135889

+380919191406

+79632998154

+353876338384

+359877005478

+359877005477

Данные по Украине: Шіндер Сергій Асаель Леонідович, загран. паспорт: FE519721

ФОП Шіндер Сергій Асаель Леонідович, код платника податков: 2750526234

https://5140.org/fop/4461016-shinder-sergij-asael-leonidovich

Данные по РФ: Шиндер Сергей Асаэль Леонидович, паспорт РФ: 2720846899, загран. паспорт РФ: Serguey Shinder Asael (756149761)

ИП Шиндер Сергей Асаэль Леонидович, ИНН 100131126539

Активный ИП (видно, что гражданин РФ, зарегистрирован по адресу г. Калининград, ул. Мусоргского, д. 10а):

https://egrinf.com/ip11980689

Ликвидированный ИП (видно, что гражданин Израиля, был зарегистрирован в г. Петрозаводск, ул. Московская, д. 12а):

https://egrinf.com/ip5434653

Он же, Ирландия:

Serguey Asael Shinder, паспорт: PE5150978

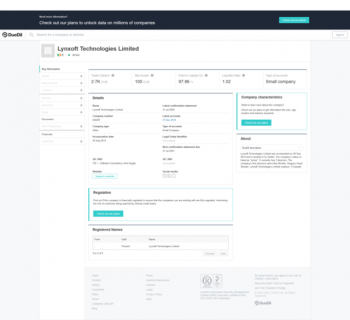

Компания Lynxoft Technologies Limited, номер компании: 550297, адрес: 14 Shackleton Square, Lucan, Co Dublin, Ireland

https://app.duedil.com/company/ie/550297/lynxoft-technologies-limited

Присутствует в реестре зарегистрированных компаний: https://search.cro.ie/company/CompanySearch.aspx

Он же, Чехия:

Компания: SIMAREX s.r.o.

https://www.podnikatel.cz/rejstrik/simarex-s-r-o-27257568/

Из реестра видно, что Шиндер и его жена были исполнительными директорами в компании SIMAREX s.r.o. в период 18.05.2015 – 19.05.2019.

Адрес, который использовали при регистрации: Pitkjarantskaja 16, Apartment 107, Petrozavodsk, Karelia, Russian Federation.

Профили в сети:

https://www.linkedin.com/in/serguey-shinder-4487882/

https://www.linkedin.com/in/serguey-shinder-a198505/ (был потёрт пока шло расследование)

https://www.xing.com/profile/Serguey_Shinder

https://www.xplace.com/u/sshinder

https://rocketreach.co/serguey-shinder-email_61262672

https://gust.com/companies/golfmiles (в качестве, якобы, технического директора)

https://people.bayt.com/serguey-shinder-23129384/

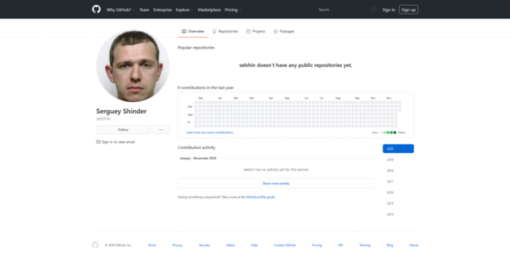

https://github.com/selshin

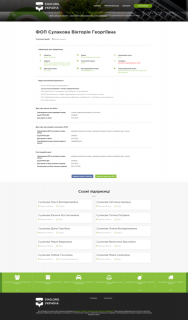

Шиндер Виктория Георгиевна(Sulakova Victoria, Shinder Victoria).

Жена, верная соратница и компаньонка биг-босса. Дата рождения: 03.04.1972, Гражданства: Украина, РФ, Ирландия, Болгария.

Локация: затруднительно определить из-за несоответствий легенды, которую Сергей Шиндер озвучивает работодателям. То Киев, то за его пределами или вовсе в иной стране. В Украине известна как Сулакова Виктория Георгиевна (не меняла фамилию в Украине, похоже нарочно).

Отличительные черты: cудя по всему, выполняет роль казначея. Фигурирует лишь получателем оплаты за «труды» Сергея Шиндера.

Контакты:

Viber, WhatsApp, Telegram: +380678135889

Данные по Украине: Сулакова Вікторія Георгіївна, загран. паспорт FE519806

ФОП Сулакова Вікторія Георгіївна, код платника: 2639122703,

https://5140.org/fop/2565414-sulakova-viktoriya-georgiivna

Данные по РФ: Сулакова Виктория Георгиевна, загран. паспорт Shinder Victoria (754460744, 754396259), Sulakova Victoria (753286255, 724307415)

Профили в сети: похоже отсутствуют.

Охотники (приближенные С. Шиндера) – способные разработчики, которые неплохо проходят собеседования и общаются с компаниями-жертвами, делегируя частично или полностью работу на IT-«рабов». Могут также делегировать общение в корпоративных чатах самым талантливым «рабам».

Кроме того, могут пользоваться любыми именами и резюме из открытых источников, создавая проблемы людям, которые не в курсе кем и как используется их резюме и имя. Пострадавшие компании зарегистрировали случаи одинаковых голосов «озвучателей» под разными именами, когда Сергей Шиндер оказывал им услуги по поиску разработчиков под видом HR или выдавал себя за представителя крупной IT-компании, к которой, на поверку, не имел никакого отношения.

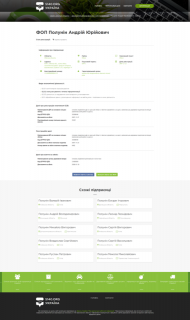

Полунин Андрей Юрьевич (Andrii Polunin, Andrew Polunin), дата рождения: 25.04.1986

Гражданство: Украина.

Локация: г. Одесса, Украина

Отличительные черты: очень самоуверенный в себе, с хорошим английским, торгуется за зарплату, как на базаре, набивая себе цену. По свидетельствам пострадавших, в зависимости от личного интереса может разбираться в проекте и контролировать IT-«рабов».

Контакты:

Viber, WhatsApp, Telegram: +380674819383

Email: apolunin@gmail.com

Skype: aypolunin

Данные по Украине:

ФОП Полунін Андрій Юрійович, код платника податков: 3152619191

https://5140.org/fop/2411330-polunin-andrij-yurijovich

Профили в сети:

https://www.linkedin.com/in/andriipolunin/

https://angel.co/u/andrii-polunin

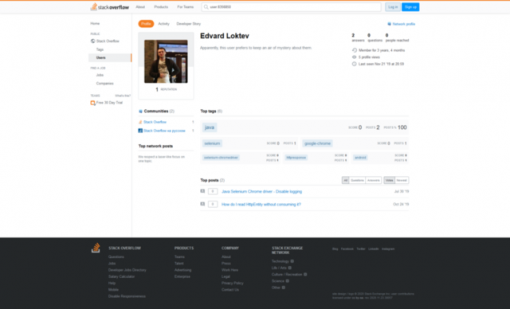

Локтев Эдуард Михайлович (Edvard Loktev, Eduard Loktev)

Дата рождения: 06.02.1990, Гражданства: Беларусь, РФ

Локация: Минск, Беларусь или разные города Украины.

Отличительные черты: по свидетельствам пострадавших, в зависимости от личного интереса может разбираться в проекте и контролировать IT-«рабов». Хороший английский. Проходит собеседования отчасти с помощью поиска ответов в Google. Практически не появляется в Украине.

Контакты:

Email: edvardloktev@gmail.com

Skype: edvard.loktef

Данные по Беларуси:

ИП (Беларусь, УНП 192752145):

https://statuspro.by/service/unp/192752145

https://www.bizinspect.by/inst/5c1fc12437b6871c5c2a7a76

ИП (Беларусь, жена, УНП 193386657): https://statuspro.by/service/unp/193386657

Данные по РФ: Локтев Эдуард Михайлович, паспорт РФ: 6610540831, загран. паспорт РФ: Loktev Eduard (531001411)

Профили в сети:

https://www.linkedin.com/in/ed-qa-auto/ https://stackoverflow.com/users/8356850/edvard-loktev

https://vk.com/loktevem

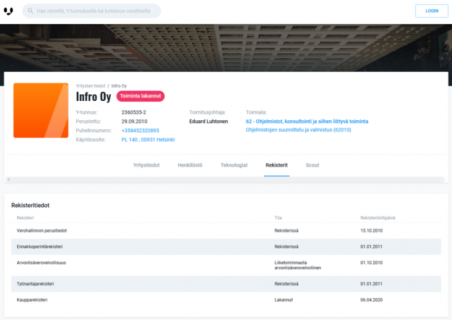

Эдуард Лухтонен (Eduard Luhtonen)

Гражданство: Финляндия, РФ. Дата рождения: 05.07.1968

Локация: Аргау, Швейцария или Хельсинки, Финляндия или разные города Украины.

Отличительные черты: довольно неуверенно себя ведёт и говорит. Хороший английский. Похоже, проходит собеседования с помощью поиска ответов в Google. Минимальная вовлеченность в проект и контроль за IT-«рабами», судя по информации от пострадавших компаний. Практически не появляется в Украине.

Контакты:

Viber, WhatsApp, Telegram: +358452320895

Email: edufinn@gmail.com

Skype: luhtonen

Данные по Финляндии:

Компания Infro Oy (ликвидирована 06.04.2020), номер компании 2360535-2.

https://vainu.io/company/infro-oy-taloustiedot-ja-liikevaihto/716591/henkilosto

Профили в сети:

https://www.linkedin.com/in/eduardluhtonen/

https://vk.com/luhtonen

https://luhtonen.github.io/about/

https://twitter.com/eluhtonen

https://medium.com/@eluhtonen/about

https://stackoverflow.com/users/1882414/eduard-luhtonen

https://ok.ru/eduard.luhtonen

Почему такое стало возможным?

В СМИ иногда появляются материалы про аферистов высшего уровня.

Разоблачение шайки Сергея Шиндера – это безусловно, сенсация и не только в мире IT. Это важное и знаковое событие для перспектив развития всего IT-сектора, а также, принципов найма на работу, подходов к внутренней безопасности и методов работы HR.

Пример группы Шиндера, годами доившей своих жертв показал, насколько уязвимы и беспомощны перед талантом и хитростью мошенников могут быть самые крупные и развитые корпорации. По предварительным оценкам, убытки компаний из-за сотрудничества с мошенниками составили более 20 млн долларов США.

А пример злополучной утечки данных из SoftServe, когда пострадали ведущие мировые бренды, показал, что халатность и невнимательность при найме на работу сотрудников, имеющих доступ к конфиденциальным данным недопустимы! Ведь доступ к исходным кодам и корпоративным системам «не того человека», может привести не только к потере имиджа, времени и средств, но и полному разорению и реальному краху всего вашего начинания.

Расследование набирает обороты…

Мы продолжаем наше расследование, пытаясь помочь как можно большему количеству пострадавших, включая SoftServe, восстановить картину происходящего или уже произошедшего. Счёт пострадавших компаний уже перевалил за десяток в одной лишь Украине! Если по вашей компании успел прокатиться Сергей Шиндер со своей шайкой, вы стали их бесправным IT-«рабом» или пострадали от действий этих мошенников, став у них на пути, пишите по адресу: shgnginvestigation@protonmail.com

Катерина Токарева, Виталий Чиглецкий, для Антикор

Внимание: советуем сохранять данные из расследования, так как аферисты прилагают все усилия, дабы уничтожить следы своих махинаций. Все фото, данные и профили взяты из открытых источников.

Шиндер Сергей Асаэль Леонидович (Serguey Asael Shinder, Serguey Shinder)

Шиндер Виктория Георгиевна(Sulakova Victoria, Shinder Victoria)

Полунин Андрей Юрьевич (Andrii Polunin, Andrew Polunin)

Локтев Эдуард Михайлович (Edvard Loktev, Eduard Loktev)

Эдуард Лухтонен (Eduard Luhtonen)

Приложение для бизнеса

КЕЙС БЕЗОПАСНОСТИ: КАК не стать жертвой IT-АФЕРИСТОВ

Пострадавшие от действий мошенников, разработали некий свод правил и условий, которые необходимо соблюдать, дабы обезопасить себя и не попасть на удочку мошенников подобной категории. Правила разделяются на специфику. Неукоснительно следуя каждому пункту, вы на 90% обезопасите себя от попадания в лапы афериста.

Правила собеседования с IT-кандидатом

1. Проверять профили в социальных сетях (facebook, Instagram, ВКонтакте, одноклассники, Twitter и прочие), деловых социальных сетях (LinkedIn, Xing, Мой круг, и прочие), фриланс-биржах (Upwork, Freelancehunt и прочих) на несоответствие локации, места работы и профессиональных навыков описанных в резюме.

2. Если уровень навыков в резюме кандидата превышает уровень навыков, требуемых по вакансии, то стоит поинтересоваться почему кандидат готов браться за такую работу и не стремится к уровню оплаты, который соответствует его навыкам. Есть большая вероятность того, что у кандидата будет довольно мало времени заниматься вашим проектом.

3. Обращать внимание на то, как отвечает кандидат на собеседовании. Если кандидат часто «зависает» отвечая на общие и технические вопросы, отключает микрофон или отвечает чепуху, когда параллельно слышен стук по клавиатуре (в попытке найти ответы в Google), и следом ответ трансформируется из чепухи в ответ по делу – лучше отказаться от такого специалиста.

4. Если в процессе общения выяснилось, что по «счастливой случайности» у кандидата (или уже сотрудника) есть несколько знакомых, готовых к быстрому старту в момент появления вакансии, это должно вас насторожить. Вам стоит со всей дотошностью проверить других кандидатов на соответствие их истории: откуда они друг друга знают, на каких проектах пересекались и так далее. Особенно осторожным стоит быть, когда это происходит в довольно настойчивой форме.

5. В случае, если разработчик просит отправлять оплату на счета своей жены или родственника, стоит очень тщательно проверять наличие реальных связей, запрашивая соответствующие подтверждающие документы. Так же стоит обращать внимание на локацию банка, который указан в реквизитах.

Правила найма IT-специалиста для менеджера фирмы

1.Запрашивать подтверждающие документы (копия паспорта, копия регистрации, ИП/ФОП/компании) для проверки. Запрашивать их стоит в том числе в случае, когда разработчик работает у вашего подрядчика. Иначе есть высокий риск нарваться на неприятности, если ваш подрядчик не удосужился запросить копии документов самостоятельно.

2. Подпись контракта должна быть произведена как минимум электронно-цифровой подписью. Наличие лишь скан-копии с подписями в случае мошенничества со стороны разработчика никак не поможет, а лишь усугубит ситуацию.

3. Тщательно следить за сроками, ходом выполнения поставленных задач и результатами работы. Если разработчик затягивает выполнение задач на постоянной основе без реальных на то причин – у вас проблемы.

4. Если разработчик или его родственник резко «заболевает», следует запросить и верифицировать документы, подтверждающие наличие болезни и родственные связи. Особенно это актуально для компаний, которые нанимают сотрудников для работы в офисе, в случае, когда разработчик очень настойчиво просит перевести его работать удалённо на временной или постоянной основе.

5. Если разработчик постоянно пропускает необходимые звонки, отказывается включать видео, очень вяло реагирует на сообщения, уровень английского в устном общении начинает превышать уровень письменного, а также при поступлении малейших замечаний в свой адрес начинает дерзко и агрессивно вести себя, не признавая наличия проблем – у вас очень большие проблемы.

Правила для IT-разработчика – «Как не стать IT-рабом» у мошенника

1. Отсутствие заключённого договора о сотрудничестве и доверие «на слово» ведёт к очень большим рискам и финансовым последствиям. Если в интернете по запросу о человеке, с которым вы общаетесь, возникает информационный вакуум или несоответствие данных, то с большой вероятностью перед вами мошенник. При заключении договора всегда проверяйте паспортные данные человека, если договор заключается с физическим лицом, и документы компании, если с юридическим.

2. Если вас просят работать, давая при этом использовать корпоративные аккаунты с чужим именем, или же, наоборот, хотят использовать ваши документы и имя, выполняя работу самостоятельно, то стоит задаться вопросом о законности происходящего и последствиях соучастия. (https://dev.by/news/china-partner-2)

3. Когда новоиспечённый коллега подбивает вас поработать вместо него или солгать менеджеру о реальном положении дел, стоит задаться вопросом о последствиях, к которым это может привести. Мошенник может пытаться всячески настроить вас против своих же коллег и, в особенности, начальства.

4. Мошенникам свойственно затуманивать бдительность жертвы. Не покупайтесь на соловьиное пение с обещаниями быстро разбогатеть, помощи в переезде в развитые страны и получении работы в крупной иностранной компании.

5. Если вы все же попались на крючок аферистов, но узнали об этом позже, вам стоит выйти из игры под любыми предлогами. Обязательно задокументируйте всё общение с вашим заказчиком. При получении угроз или любых намёков на угрозы, первым делом стоит обратиться в полицию и уведомить пострадавшую компанию о происходящем.

antikor.com.ua

Компромат | Досье | Скандалы